冰古blog在几个月前也遭遇过河蟹。我的办法很简单很无奈,就是购买了独立IP。

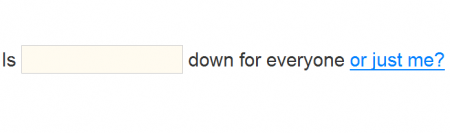

购买独立IP之前,要做的一件事就是检查网站究竟是因为服务器宕机还是河蟹爬过了才不能访问的。

downforeveryoneorjustme(悲哀,此站貌似也被河蟹了)这个网站就可以简易地做出验证。打开该网站后,输入网址,点击or just me?。如果结果是Huh? doesn’t look like a site on the interwho. ,应该是服务器宕机了;如果结果像这样,It’s just you. bingu.wordpress.com is up. ,十有八九是河蟹了。

简易验证网站是否被封

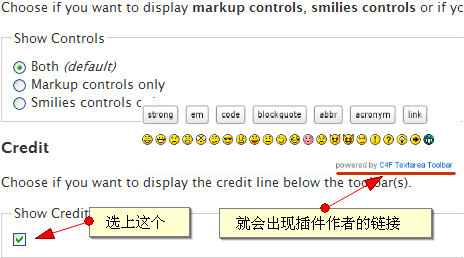

WP插件:C4F Textarea Toolbar

C4F Textarea Toolbar是一个提供表情以及常用标签按钮到留言区的WordPress插件。具体效果。

这个插件的出现,让我放弃了多年使用(但没有更新过)的WP Grins。

WP Grins功能很简单,就是在留言区和写作区添加默认表情的快捷按钮。

C4F的功能也不复杂,比WP Grins多的就是在留言区多添加一组常用标签的快捷按钮,但也缺少了在写作区的表情快捷按钮。

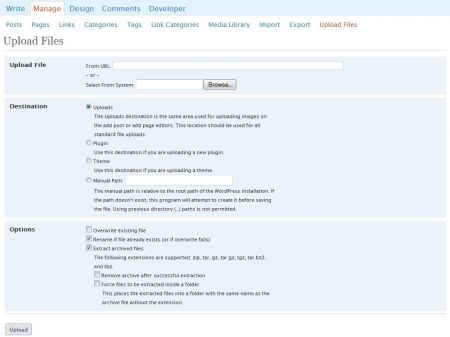

C4F的安装挺简单的,我仅仅在WP Easy Uploader粘帖了C4F的链接,点击上传,然后在管理后台的Plugins激活C4F就可以了。

它的设置选项也很简单,上面的三个选项是显示表情和标签、仅显示标签、仅显示表情,下面的选项是否打开插件作者的链接。

添加下面的代码到主题文件的适当位置,可以改变显示表情和标签的位置。

<?php if (function_exists("C4F_TextareaToolbar")) C4F_TextareaToolbar(); ?>

例如,表情和标签的位置在输入区的上方是这样设置的:

在主题的comment.php文件中找到类似下面的一行

<p><textarea name="comment" id="comment" cols="55" rows="10" tabindex="4"></textarea></p>

然后添加C4F的代码到它的上面,如下,即可。具体效果。

<?php if (function_exists("C4F_TextareaToolbar")) C4F_TextareaToolbar(); ?>

<p><textarea name="comment" id="comment" cols="55" rows="10" tabindex="4"></textarea></p>

如果C4F能做如下更新,那就更爽了:

1.在写作区也添加上表情的快捷按钮;

2.可以在管理后台设置快捷按钮的显示位置,而不是要自己修改主题的文件;

3.待续……

WordPress 2.7管理界面导航栏调查

WordPress 2.7最大的改变将是管理界面的导航栏。官方十分重视这次的改变,特地出了一个调查问卷询问大家的意见。

问卷中给出了3个导航栏的样式:

这是第一个样式。导航栏在浏览器的左边,而不是在通常的顶部。大部分都功能选项都集成在一个大的目录下看上去比较整齐,点击目录后才出现具体的工作选项,点击选项在右边栏打开具体的工作区域。

这是第二个样式。相比上一个样式,这个的集成度没有这么高,大部分常用的功能都独立出来,例如posts等。这样我觉得是更好的,点击量减少了,可以更快地打开工作区域。所以我是选择了这个的。

这是第三个样式。基本跟样式一差不多,不过多了两个目录,一个是organization,它包含了tag、categaories和Link categories等组织blog的选项;另一个是community,好像是可以快速地链接到wordpress.com的一个功能。设置选项将放到utilities目录下。

照我说不如把三个样式都集成进去,大家想用哪个就选哪个吧。

调查问卷地址,其中的选项图片因为是用wordpress.com的空间储存的,所以要翻墙才能看见。 🙁

WordPress 2.5插件大奖赛赛果

WordPress 2.5插件大赛终于在WordPress 2.6.2发布后公布了赛果。奖项很令人羡慕,不过还是关注一下得奖的插件比较实际。

除了两个wpmu相关的插件以外。还有四个奖项是颁给独立WordPress插件的。

这四个奖项是:

安慰奖:Prelovac

这个奖项有点奇怪,链接过去是一个blog而不是插件的页面。过去一看,发现他的blog被某个.cn域名使用者入侵了。 😳

三奖:WP Easy Uploader

这个插件是很值得一用的。她可以让你轻松地上传文件到你的wordpress上,更重要的是你可以选择上传压缩文件到指定的文件夹中并进行解压缩,也就是说你可以直接复制WordPress官方插件站中的压缩包链接到输入框中,然后直接上传解压缩到你的WordPress的插件文件夹中。当然主题也是可以的。这些平时要登录cpanel或ftp的工夫省下不少 😀

二奖:Manageable

同样是值得一用的插件。可以在文章、页面的管理区快速地修改文章的各项参数:日期、标题、作者、分类、标签等。没看明白我说什么?点击图片查看具体的形式吧。

头奖:WP Comment Remix

为comment区增加多个函数,回复、引用、为comment增加标签等。可惜在点击引用后得到的结果是中文出现乱码 🙁

下次大赛看看能不能插一腿,奖项太诱人了 😈

WordPress 2.6.2

WordPress 2.6.2发布。

此版本修正了mt_rand()太弱导致的随机数不够随机的安全漏洞,如果你的wordpress开放了注册,官方推荐是尽快更新到该版本。此外,还修正了一些其他错漏。

修补wordpress的受攻击弱点

多个版本的wordpress都有这个受攻击弱点。

WordPress WordPress (B2) 0.6.2 .1

WordPress WordPress (B2) 0.6.2

WordPress WordPress 2.0.5

WordPress WordPress 2.0.4

WordPress WordPress 2.0.3

WordPress WordPress 2.0.2

WordPress WordPress 2.0.1

WordPress WordPress 2.0

WordPress WordPress 1.5.2

WordPress WordPress 1.5.1 .3

WordPress WordPress 1.5.1 .2

WordPress WordPress 1.5.1

WordPress WordPress 1.5

WordPress WordPress 1.2.2

WordPress WordPress 1.2.1

+ Gentoo Linux

WordPress WordPress 1.2

+ Gentoo Linux 1.4

+ Gentoo Linux

WordPress WordPress 0.71

WordPress WordPress 0.7

但这个弱点已经在2.0.6中修补,但当前流行使用的版本为2.0.5,所以大家还是自己补上吧:

我翻了一下我保存的各个版本的wordpress,不知道为什么也找不到原文中提到的代码。(wordpress应该是没有attribute_escape()函数的)

在2.0.5中应该是这样修补的:

打开 your-wordpress/wp-admin/templates.php (应该在114行),找到

echo "<li><a href='templates.php?file=" . wp_specialchars($recent, true) . "'>" . get_file_description(basename($recent)) . "</a></li>";

修改为

echo "<li><a href='templates.php?file=" . wp_specialchars($recent, true) . "'>" . wp_specialchars(get_file_description(basename($recent))) . "</a></li>";

wordpress-1[1][1].5.2、2.0 RC2、2.0.2 – 2.0.4的templates.php原代码是这样的,

echo "<li><a href='templates.php?file=$recent'>" . get_file_description(basename($recent)) . "</a></li>";

修改为

echo "<li><a href='templates.php?file=" . wp_specialchars($recent, true) . "'>" . wp_specialchars(get_file_description(basename($recent))) . "</a></li>";

打开 your-wordpress/wp-admin/templates.php ,找到

echo "<li><a href='templates.php?file=" . attribute_escape($recent) . "'>" . get_file_description(basename($recent)) . "</a></li>";

修改为

echo "<li><a href='templates.php?file=" . attribute_escape($recent) . "'>" . wp_specialchars(get_file_description(basename($recent))) . "</a></li>";

查看更多:WordPress Template.PHP HTML Injection Vulnerability

跨站脚本攻击(XSS)FAQ